Rogerclark

Пт, 01 декабря 2017 г. 12:55 утра

Ребята.

Я заметил это на Hackaday (он не использует STM32)

https: // chackaday.com/2017/11/30/mathieu ... rd-keeper/

Но я некоторое время думал, что, поскольку в плане, обычно есть 128 тыс. Флэш, которая может быть помечена как Read Protect, что можно было бы построить хранилище пароля.

Устройство на Hackaday использует шифрование AES (как я предполагаю, хранение данных на внешнем флэш -микросхеме (из того, что я вижу на схеме) или на внешней защитной карте данных.

https: // github.com/limpkin/mooltipass/b ... IGN_V1.PDF

Я думаю, что что -то подобное может быть достигнуто на чертеже, и я уверен, что пароли могут быть зашифрованы с помощью пароля и сохранены во вспышке.

Вспышка может быть настроена на чтение защиты.

Слабая ссылка здесь, кажется, является паролем, как будто его всего 4 цифры, а вспышка была сброшена, это будет игра.

Таким образом, какую бы прошивку в качестве запуска было бы довольно надежным, чтобы сделать это как можно более трудным, чтобы извлечь вспышку.

У нас уже есть код, чтобы действовать как USB HID, и есть код (не для Arduino), чтобы подражать USB CH340 для сериала.

В любом случае, просто мысль....

Я заметил это на Hackaday (он не использует STM32)

https: // chackaday.com/2017/11/30/mathieu ... rd-keeper/

Но я некоторое время думал, что, поскольку в плане, обычно есть 128 тыс. Флэш, которая может быть помечена как Read Protect, что можно было бы построить хранилище пароля.

Устройство на Hackaday использует шифрование AES (как я предполагаю, хранение данных на внешнем флэш -микросхеме (из того, что я вижу на схеме) или на внешней защитной карте данных.

https: // github.com/limpkin/mooltipass/b ... IGN_V1.PDF

Я думаю, что что -то подобное может быть достигнуто на чертеже, и я уверен, что пароли могут быть зашифрованы с помощью пароля и сохранены во вспышке.

Вспышка может быть настроена на чтение защиты.

Слабая ссылка здесь, кажется, является паролем, как будто его всего 4 цифры, а вспышка была сброшена, это будет игра.

Таким образом, какую бы прошивку в качестве запуска было бы довольно надежным, чтобы сделать это как можно более трудным, чтобы извлечь вспышку.

У нас уже есть код, чтобы действовать как USB HID, и есть код (не для Arduino), чтобы подражать USB CH340 для сериала.

В любом случае, просто мысль....

Дэнниф

Пт, 01 декабря 2017 г. 2:18 утра

Несколько вещей:

1) UID будет отличным: пароль, хранящийся / обменен с хостом / аутентикатором, может быть зашифрован с помощью UID, прежде чем он будет сохранен в чипе. Смиренные STM32 или STM8 могут сделать это и использоваться для хранения практически безграничного количества паролей;

2) Ключ здесь будет выяснить способ копирования чипа. STM32/8 здесь не очень;

3) Существуют внешние устройства, такие как чипы каллинг-кода или однопроходные чипы, которые можно использовать для повышения защиты копий;

4) Лучшая среда - это, вероятно, телефон: SIM -карта есть отличный аутентификатор, а также сканер печати пальцев. Поэтому, если вы можете написать небольшое приложение по телефону для аутентификации, это гораздо лучший / более дешевый подход, чем продавать -> настоящий единственный вход.

1) UID будет отличным: пароль, хранящийся / обменен с хостом / аутентикатором, может быть зашифрован с помощью UID, прежде чем он будет сохранен в чипе. Смиренные STM32 или STM8 могут сделать это и использоваться для хранения практически безграничного количества паролей;

2) Ключ здесь будет выяснить способ копирования чипа. STM32/8 здесь не очень;

3) Существуют внешние устройства, такие как чипы каллинг-кода или однопроходные чипы, которые можно использовать для повышения защиты копий;

4) Лучшая среда - это, вероятно, телефон: SIM -карта есть отличный аутентификатор, а также сканер печати пальцев. Поэтому, если вы можете написать небольшое приложение по телефону для аутентификации, это гораздо лучший / более дешевый подход, чем продавать -> настоящий единственный вход.

Rogerclark

Пт 01 декабря 2017 г. 2:49 утра

[Дэнниф - Пт, 01 декабря 2017 г. 2:18] -

2) Ключ здесь будет выяснить способ копирования чипа. STM32/8 здесь не очень;

3) Существуют внешние устройства, такие как чипы каллинг-кода или однопроходные чипы, которые можно использовать для повышения защиты копий;

Я не знал, что защита чтения STM была сломана ??

Единственным устройством, которое я знаю, был взломан для чтения, это скандинавский NRF51, и они направляют это в предпочтениях NRF52, который не имеет такой же проблемы (что позволило коду быть единым шагом, и регистрируются и прочитали и прочитали и читают и читают. Вернуться в GDB в защищенном чипе для чтения)

Re: 3

Я думаю, это зависит от того, насколько безопасным он должен быть.

У меня есть диспетчер паролей на моем компьютере, но любое вредоносное ПО может прочитать зашифрованные данные, и любой регистратор ключей может захватить мой логин

Так что это не так безопасно

Сторонние устройства, которые не имеют легко доступного доступа к хранилищу данных, а также там, где вам нужно ввести код разблокировки непосредственно в устройство, будут более безопасными от таких атак.

Конечно, один пароль может быть понюшено, если они были отправлены в простом тексту через USB, но это ничем не отличается от регистратора ключей для отдельного веб -сайта.

Наличие чего -то, что ведет себя как клавиатура HID, которая могла бы отправлять пароли на любое устройство, к которому оно подключено, было бы довольно удобно, так как у меня есть много разных устройств, E.глин. Android, iOS 6, iOS9, Linux, Windows, OSX, что получение автономного менеджера PasWord (программное обеспечение), которое работает на всех из них и не является онлайн (отсюда небезопасно), невозможно, невозможно.

Zoomx

Пт. 01 декабря 2017 г. 10:02

[Rogerclark - Пт, 01 декабря 2017 г. 2:49] -Может быть!) все они. Но идея аппаратного менеджера паролей интересна!

Наличие чего -то, что ведет себя как клавиатура HID, которая могла бы отправлять пароли на любое устройство, к которому оно подключено, было бы довольно удобно, так как у меня есть много разных устройств, E.глин. Android, iOS 6, iOS9, Linux, Windows, OSX, что получение автономного менеджера PasWord (программное обеспечение), которое работает на всех из них и не является онлайн (отсюда небезопасно), невозможно, невозможно.

https: // Keepass.Информация/скачать.HTML

Rogerclark

Пт 01 декабря 2017 г. 10:12

[Zoomx - Пт, 01 декабря 2017 г. 10:02 утра] -Спасибо

Может быть!) все они. Но идея аппаратного менеджера паролей интересна!

https: // Keepass.Информация/скачать.HTML

Вполне возможно, поддерживает каждое устройство, которое я использую, но мне все равно нужно установить его на каждое устройство и сохранить файл пароля вручную вручную.

Mrburnette

Солнце 03 декабря 2017 18:36

Ммммм.

Я бы, скорее всего, внедрил один из стандартов вокруг открытого ключа (корневой сертификат) и личного ключа.... Пароль на основе ПЗУ будет подписан с закрытым ключом.

MBED имеет LIB для TinysSL для ARM, который, вероятно, можно собрать в код IDE, чтобы расшифровать хранимые пароли:

https: // tls.Mbed.org/tiny-ssl-library

Луча

Я бы, скорее всего, внедрил один из стандартов вокруг открытого ключа (корневой сертификат) и личного ключа.... Пароль на основе ПЗУ будет подписан с закрытым ключом.

MBED имеет LIB для TinysSL для ARM, который, вероятно, можно собрать в код IDE, чтобы расшифровать хранимые пароли:

https: // tls.Mbed.org/tiny-ssl-library

Луча

Ddrown

Солнце 03 декабря 2017 18:40

Это интересный проект. Я думаю, что этот другой проект на основе STM32F103 может иметь какой -то соответствующий дизайн/код: https: // github.com/raymiiorg/gnuk/blob/master/readme

Что -то, что поможет сделать грубую силу труднее, было бы использовать хэш -устойчивый.

Что -то, что поможет сделать грубую силу труднее, было бы использовать хэш -устойчивый.

Rogerclark

Солнце 03 декабря 2017 г. 8:37 вечера

Спасибо, ребята

@ddrown

Проект с открытым исходным кодом, с которым вы связывали, был заинтересован, но я дон’не знаю, если это’то же самое устройство, о котором я думал.

Он использует H103, поэтому я не уверен, будет ли код перенести в F103 по оборудованию и программным причинам

Луча

Спасибо за ссылку на эту библиотеку

Я думаю, что сильный пассив был бы выгодным, потому что, если бы вспышка была зачитана обратно, это не только выявило бы данные, но и все клавиши, а также бинарное прошивное ПО, так что с коротким пассивом было бы легко сделать атаку грубой силы , просто запустив прошивку

Проблема с длинным пасей заключается в том, как ввести его. У Mooltipass Dongle есть вращательное колесо с щелчком, и я думаю, что вы просто вводите 4 номера (хотя это может быть альфа -цифровым)

Это похоже на аккуратное решение, но, возможно, вращающийся кодировщик с валом, торчащим с концом, с ручкой на нем, позволил бы быстрее войти буквенно -цифровой паски.

Я рассмотрел небольшой сенсорный экран, но ей понадобится ручка, чтобы нажать на размер маленьких кнопок, которые понадобятся для клавиатуры QWERTY

@ddrown

Проект с открытым исходным кодом, с которым вы связывали, был заинтересован, но я дон’не знаю, если это’то же самое устройство, о котором я думал.

Он использует H103, поэтому я не уверен, будет ли код перенести в F103 по оборудованию и программным причинам

Луча

Спасибо за ссылку на эту библиотеку

Я думаю, что сильный пассив был бы выгодным, потому что, если бы вспышка была зачитана обратно, это не только выявило бы данные, но и все клавиши, а также бинарное прошивное ПО, так что с коротким пассивом было бы легко сделать атаку грубой силы , просто запустив прошивку

Проблема с длинным пасей заключается в том, как ввести его. У Mooltipass Dongle есть вращательное колесо с щелчком, и я думаю, что вы просто вводите 4 номера (хотя это может быть альфа -цифровым)

Это похоже на аккуратное решение, но, возможно, вращающийся кодировщик с валом, торчащим с концом, с ручкой на нем, позволил бы быстрее войти буквенно -цифровой паски.

Я рассмотрел небольшой сенсорный экран, но ей понадобится ручка, чтобы нажать на размер маленьких кнопок, которые понадобятся для клавиатуры QWERTY

Ddrown

Пн декабря 04, 2017 12:07

[Rogerclark - Солнце 03 декабря 2017 г. 20:37] - Спасибо, ребятаДа, это не совсем то же самое. Он хранит клавиши PGP вместо паролей. Но хранение этих секретов было бы очень похоже, поэтому эти части проектирования и кода могут быть использованы.

@ddrown

Проект с открытым исходным кодом, с которым вы связывали, был заинтересован, но я дон’не знаю, если это’то же самое устройство, о котором я думал.

[Rogerclark - Солнце 03 декабря 2017 г. 20:37] - Он использует H103, поэтому я не уверен, будет ли код перенести в F103 по оборудованию и программным причинамУ них на самом деле есть версия для синей таблетки, а также их официальное оборудование.

[Rogerclark - Солнце 03 декабря 2017 г. 20:37] - Я думаю, что сильный пассив был бы выгодным, потому что, если бы вспышка была зачитана обратно, это не только выявило бы данные, но и все клавиши, а также бинарное прошивное ПО, так что с коротким пассивом было бы легко сделать атаку грубой силы , просто запустив прошивкуЯ думал об этом. Я рассматривал интерфейс на основе стрелки для ввода букв для фиксированного списка слов. У вас будет фиксированное 4000 различных слов на выбор, а пароли могут быть несколькими словами. Использование фиксированного списка слов может облегчить введение и запомнить более длинные пароли.

Проблема с длинным пасей заключается в том, как ввести его. У Mooltipass Dongle есть вращательное колесо с щелчком, и я думаю, что вы просто вводите 4 номера (хотя это может быть альфа -цифровым)

Таким образом, чтобы войти в пассивную фразу «убедить стихотворение задержки»:

Стрелка вниз до "C" (26 вариантов), стрелка правой

Стрелка вниз до «o» (11 вариантов), стрелка правой

Стрелка вниз до «n» (12 вариантов), стрелка правой

Стрелка вниз до «v» (8 вариантов), стрелка правой

Выберите между (10 вариантов):

удобная, конвенция, обычная, конвенции, разговор, конвертировать, убеждать, убеждать, убеждать, убедить

правая стрелка

Следующее слово таким же образом

Список слов, который я имею в виду, составляет 4657 записей длиной, поэтому 4 слова из него будут LN (4657^4)/ln (2) = 48.7 кусочков для грубой силы. Невозможно грубо поддерживать силу, но это было бы дорого, пока система хеширования пасфразы была разработана должным образом. Использование большего количества слов будет усерднее, но также сделает их более раздражающим.

Используя эти цифры: https: // Gist.GitHub.com/epixoip/a83d38f ... 804A270C40

PBKDF2-HMAC-SHA256 9473.2 KH/S

Это конкретное оборудование в настоящее время составляет 21 000 долл. США (получение графических процессоров будет стоить 4000 долларов), и потребуется в среднем 9 месяцев (24/7), чтобы взломать один пасфраз. Больше оборудования взломает его быстрее в обмен на большую доходную стоимость. Использование энергии будет примерно 2 кВтч/час, или около 1400 долларов США за 9 месяцев (игнорирование затрат на переменного тока).

Редакты: я нажимаю не неправильные кнопки

Rogerclark

Пн декабря 04, 2017 2:18 утра

@ddrown

Мне нравится идея пассажира, сделанная из фиксированного набора слов, но 4000 слов займет много вспышки.

Re: Стоимость GPU RIGS для грубого для и т. Д

В конечном счете все можно взломать, с достаточным бюджетом вершина может быть запечатлен от MCU, и Flash читается обратно через прямые связи, я слышал, что в некоторых странах есть компании, которые сделают это для вас, если у вас будет достаточно денег

Но я был бы больше заботиться о возможной инъекции кода переполнения буфера, который потенциально может сбросить вспышку.

Мне нравится идея пассажира, сделанная из фиксированного набора слов, но 4000 слов займет много вспышки.

Re: Стоимость GPU RIGS для грубого для и т. Д

В конечном счете все можно взломать, с достаточным бюджетом вершина может быть запечатлен от MCU, и Flash читается обратно через прямые связи, я слышал, что в некоторых странах есть компании, которые сделают это для вас, если у вас будет достаточно денег

Но я был бы больше заботиться о возможной инъекции кода переполнения буфера, который потенциально может сбросить вспышку.

Ddrown

Пн декабря 04, 2017 2:32

[Rogerclark - Пн декабря 04, 2017 2:18] - @ddrownДа, около 35 КБ. Я мог бы снизить это (12 КБ?) Если я сохранил его как структуру дерева.

Мне нравится идея пассажира, сделанная из фиксированного набора слов, но 4000 слов займет много вспышки.

[Rogerclark - Пн декабря 04, 2017 2:18] - Re: Стоимость GPU RIGS для грубого для и т. ДГлючивание (через мощность/часы/и т. Д.) - еще один способ сбросить вспышку.

В конечном счете все можно взломать, с достаточным бюджетом вершина может быть запечатлен от MCU, и Flash читается обратно через прямые связи, я слышал, что в некоторых странах есть компании, которые сделают это для вас, если у вас будет достаточно денег

Но я был бы больше заботиться о возможной инъекции кода переполнения буфера, который потенциально может сбросить вспышку.

Rogerclark

Пн, 04 декабря 2017 г. 2:57 утра

Ага.

Есть множество способов, чтобы потенциально заставить MCU плохо себя вести.

КСТАТИ. Я нашел этот документ

http: // www.Эмку.It/Silica-Stday-2016/x/ ... эмоциональный.PDF

Но я не уверен, почему у F1 часто есть звездочка против него

Есть множество способов, чтобы потенциально заставить MCU плохо себя вести.

КСТАТИ. Я нашел этот документ

http: // www.Эмку.It/Silica-Stday-2016/x/ ... эмоциональный.PDF

Но я не уверен, почему у F1 часто есть звездочка против него

Ddrown

Пн декабря, 04, 2017, 3:48

[Ddrown - Пн декабря 04, 2017 2:32] -Объединение https: // en.Википедия.org/wiki/encremental_encoding и 127 -элементный словарь для суффиксов, я получаю:[Rogerclark - Пн декабря 04, 2017 2:18] - @ddrownДа, около 35 КБ. Я мог бы снизить это (12 КБ?) Если я сохранил его как структуру дерева.

Мне нравится идея пассажира, сделанная из фиксированного набора слов, но 4000 слов займет много вспышки.

#define TFT_DATA GPIOB

// Port data bits D0..D7:

// enable only one from below lines corresponding to your HW setup:

#define TFT_DATA_NIBBLE 0 // take the lower 8 bits: 0..7

//#define TFT_DATA_NIBBLE 8 // take the higher 8 bits: 8..15

//Control pins |RD |WR |RS |CS |RST|

#define TFT_CNTRL GPIOA

#define TFT_RD PA0

#define TFT_WR PA1

#define TFT_RS PA2

#define TFT_CS PA3

#define TFT_RST PB8 //PB0

Rogerclark

Пн декабря, 04, 2017, 4:35 утра

Это интересное кодирование / сжатие

Я согласен, Unicode не требуется, поскольку он удваивает размер данных (при условии 16 -битных)

Я не думаю, что акцентированные чары необходимы, вероятно, большинство языков в латинском стиле можно было бы использовать для использования ASCII

Я согласен, Unicode не требуется, поскольку он удваивает размер данных (при условии 16 -битных)

Я не думаю, что акцентированные чары необходимы, вероятно, большинство языков в латинском стиле можно было бы использовать для использования ASCII

Rogerclark

Пн декабря 04, 2017 6:16 утра

У меня только что была другая идея для ввода PassKey

Я заметил пост об этих детекторах жестов, APDS-9960

Sparkfun сделал видео

https: // www.YouTube.com/watch?v = a3qryixnel8

Это действительно дешевые устройства, кажется, имеют несколько времени датчиков полета (или что -то еще, что может почувствовать расстояние), и могут использоваться для ощущения направления удара и других жестов

Потенциально пасак может быть последовательности движений, которые должны быть сделаны вашей рукой над устройством.

Конечно, если кто -то снимал или наблюдал за вами, он сможет дублировать жест, но это интересная альтернатива, и это будет означать, что им придется видео, который вы делаете в жесте (без каламбура)

Я заметил пост об этих детекторах жестов, APDS-9960

Sparkfun сделал видео

https: // www.YouTube.com/watch?v = a3qryixnel8

Это действительно дешевые устройства, кажется, имеют несколько времени датчиков полета (или что -то еще, что может почувствовать расстояние), и могут использоваться для ощущения направления удара и других жестов

Потенциально пасак может быть последовательности движений, которые должны быть сделаны вашей рукой над устройством.

Конечно, если кто -то снимал или наблюдал за вами, он сможет дублировать жест, но это интересная альтернатива, и это будет означать, что им придется видео, который вы делаете в жесте (без каламбура)

Zoomx

Пн декабря 04, 2017 8:54

Детекторы жестов тоже интересны.

Вы должны позаботиться о точности обнаружения, иначе другие подобные жесты могут пройти чек.

Вы должны позаботиться о точности обнаружения, иначе другие подобные жесты могут пройти чек.

Rogerclark

Пн декабря 04, 2017, 9:58 утра

[Zoomx - Пн декабря 04, 2017 8:54] - Детекторы жестов тоже интересны.Да.

Вы должны позаботиться о точности обнаружения, иначе другие подобные жесты могут пройти чек.

Вы должны определить точность.

У меня есть некоторый опыт разработки системы 2D жестов, но она довольно упрощенно, поскольку она просто делит необходимый жест на серию коротких линий P1 (X1, Y1) -> P2 (x2, y2) затем вычисляет минимальное расстояние от введенной координаты (положение мыши) до линии и проверяет его не за пределами порога, также проверяет, что ближайшая точка на линии всегда увеличивается i.E они переходят от P1 к P2

Мы не отслеживаем скорость движения в жесте, так как это не было требованием. я.E только то, что жест был выполнен в правильном направлении (ы)

Мы также не допустили различных масштабов, хотя мы могли бы сделать это, если бы мы обработали весь жест, когда он был завершен, но, как нам нужно было сделать проверку в реальном времени, было нецелесообразно попытаться определить масштаб на лету

Так... Да, трудно это сделать хорошо .

AG123

Пн декабря 04, 2017 13:39

Не по теме, но я гуглил и пробежал эту статью о атаке Trezor на аппаратный кошелек для надежного хранения биткойнов

https: // jochen-hoenicke.de/trezor-power-анализ/

Я предполагаю, что STM32 может быть сделан для того, чтобы в значительной степени работать так, как клон или в качестве клона Trezor, уязвимости, вероятно, похожи

Довольно интересно/впечатляет, что атака совершается путем выполнения обратной инженерии от энергопотребления и используя осциллограф. без буквального нарушения защиты чтения H/W и т. Д

https: // jochen-hoenicke.de/trezor-power-анализ/

Я предполагаю, что STM32 может быть сделан для того, чтобы в значительной степени работать так, как клон или в качестве клона Trezor, уязвимости, вероятно, похожи

Довольно интересно/впечатляет, что атака совершается путем выполнения обратной инженерии от энергопотребления и используя осциллограф. без буквального нарушения защиты чтения H/W и т. Д

Rogerclark

Пн, 04 декабря 2017 г., 20:31

Это очень интересная статья

К сожалению, он, по -видимому, показывает, что с открытым исходным кодом по своей сути будет менее безопасным, когда можно запускать контрольный код, а использование энергии сравнивается.

Но в конечном итоге, в значительной степени можно взломать любой, если у вас есть достаточно времени и денег

К сожалению, он, по -видимому, показывает, что с открытым исходным кодом по своей сути будет менее безопасным, когда можно запускать контрольный код, а использование энергии сравнивается.

Но в конечном итоге, в значительной степени можно взломать любой, если у вас есть достаточно времени и денег

Эггсила

Вт 05 декабря 2017 г. 9:43 утра

К сожалению, он, по -видимому, показывает, что с открытым исходным кодом по своей сути будет менее безопасным, когда можно запускать контрольный код, а использование энергии сравнивается.

Роджер, я думаю, что ты слишком пессимистичный! Этот аргумент слишком много ударяет Безопасность через безвестность мне. Я считаю, что некоторые из наиболее безопасных реализаций действительно открыты.

Приведенная выше ссылка является простым анализом мощности, и для этого исходный код, вероятно, будет справедливостью. Более сложные атаки, такие как дифференциальный анализ мощности, выполняют статистический анализ и тестирование гипотез для определения криптографических ключей.

В одном случае нашего тестирования мы смогли определить ключ DES, потому что некоторые таблицы S-Box охватывали границу страницы флэш-памяти. Это привело к разнице энергопотребления, которой было достаточно, чтобы сломать реализацию!

Суть в том, чтобы оставить безопасные крипто -реализации экспертам! Конечно, даже слабая реализация лучше, чем ничего, но не будьте чрезвычайно уверены в своей безопасности.

Если вы заинтересованы в таких вещах, я рекомендую посмотреть Чип шепот Проект Колина О'Флинна

Наконец, для слабостей в STM32F0 стоит прочитать Пролить слишком много света на микроконтроллер’S Проверка защита.

Они в основном используют условия гонки на STM32F0 для считывания прошивки. Из -за различий в оборудовании я не верю, что это работает на чипах STM32F103.

Эрик

Приведенная выше ссылка является простым анализом мощности, и для этого исходный код, вероятно, будет справедливостью. Более сложные атаки, такие как дифференциальный анализ мощности, выполняют статистический анализ и тестирование гипотез для определения криптографических ключей.

В одном случае нашего тестирования мы смогли определить ключ DES, потому что некоторые таблицы S-Box охватывали границу страницы флэш-памяти. Это привело к разнице энергопотребления, которой было достаточно, чтобы сломать реализацию!

Суть в том, чтобы оставить безопасные крипто -реализации экспертам! Конечно, даже слабая реализация лучше, чем ничего, но не будьте чрезвычайно уверены в своей безопасности.

Если вы заинтересованы в таких вещах, я рекомендую посмотреть Чип шепот Проект Колина О'Флинна

Наконец, для слабостей в STM32F0 стоит прочитать Пролить слишком много света на микроконтроллер’S Проверка защита.

Они в основном используют условия гонки на STM32F0 для считывания прошивки. Из -за различий в оборудовании я не верю, что это работает на чипах STM32F103.

Эрик

Rogerclark

Вт 05 декабря 2017 г. 9:54

Спасибо, Эрик

Честно говоря, я не искал окончательную безопасность, просто то, что было достаточно для меня, чтобы использовать лично.

Я согласен, что крипто и т. Д. Лучше всего оставить экспертам, и даже тогда, через несколько лет кто -то находит проблемы с этим

Честно говоря, я не искал окончательную безопасность, просто то, что было достаточно для меня, чтобы использовать лично.

Я согласен, что крипто и т. Д. Лучше всего оставить экспертам, и даже тогда, через несколько лет кто -то находит проблемы с этим

Ddrown

Ср. 06 декабря 2017 г. 1:56 утра

Я превратил свой список слов до более мелких слов, и теперь это 1194 слова и 3831 байт сжаты.

Я хотел посмотреть, сколько времени потребуется, чтобы ввести эти слова в простой интерфейс, поэтому я создал версию прототипа JavaScript: https: // dan.тонуть.org/misc/password-enter.HTML

Это работает только с клавиатурой, поэтому попробовать ее на мобильных устройствах - это не очень хорошо.

Некоторый пример записи:

Вы напечатали: правила использования привели к хак -хех с 92 клавишами, которые принимают 47.723 секунды

Вы напечатали: способны повеселиться с 75 ключами, принимая 25.585 секунд

Ввод случайного 5 слов (~ 51 бит) пасфраз ушел 90 ~ 100 клавиш и 40 ~ 60 секунд

Дайте мне знать, что вы думаете об этом интерфейсе.

Я хотел посмотреть, сколько времени потребуется, чтобы ввести эти слова в простой интерфейс, поэтому я создал версию прототипа JavaScript: https: // dan.тонуть.org/misc/password-enter.HTML

Это работает только с клавиатурой, поэтому попробовать ее на мобильных устройствах - это не очень хорошо.

Некоторый пример записи:

Вы напечатали: правила использования привели к хак -хех с 92 клавишами, которые принимают 47.723 секунды

Вы напечатали: способны повеселиться с 75 ключами, принимая 25.585 секунд

Ввод случайного 5 слов (~ 51 бит) пасфраз ушел 90 ~ 100 клавиш и 40 ~ 60 секунд

Дайте мне знать, что вы думаете об этом интерфейсе.

Rogerclark

Ср. 06 декабря 2017 г. 2:17 утра

Это крутой интерфейс, но я обнаружил

Я думал, что попробую старую шутку

Время летит как стрела; фрукты летают как банан https: // en.Википедия.org/wiki/time_flie ... e_a_banana

И я не мог войти в него, так как у него не было фруктов или стрелы

Было немного медленно ввести текст с помощью клавиатуры, но каким -то входным входом был бы быстрее

КСТАТИ. Я посмотрел, были ли небольшие ЖК -дисплей или экраны OLED с сенсорным экраном, но я не мог видеть ни одного, так что ротационный ввод выглядит как лучшее

Я думал, что попробую старую шутку

Время летит как стрела; фрукты летают как банан https: // en.Википедия.org/wiki/time_flie ... e_a_banana

И я не мог войти в него, так как у него не было фруктов или стрелы

Было немного медленно ввести текст с помощью клавиатуры, но каким -то входным входом был бы быстрее

КСТАТИ. Я посмотрел, были ли небольшие ЖК -дисплей или экраны OLED с сенсорным экраном, но я не мог видеть ни одного, так что ротационный ввод выглядит как лучшее

Ddrown

Ср. 06 декабря 2017 г. 2:46 утра

[Rogerclark - Ср. 06 декабря 2017 г. 2:17] - Это крутой интерфейс, но я обнаружилДа, я мог бы изменить интерфейс, чтобы разрешить любое слово. Это сделает его более гибким и использует меньше вспышки. Недостатком будет увеличение количества клавишп/вращений, чтобы получить правильное слово в.

Я думал, что попробую старую шутку

Время летит как стрела; фрукты летают как банан https: // en.Википедия.org/wiki/time_flie ... e_a_banana

И я не мог войти в него, так как у него не было фруктов или стрелы

Было немного медленно ввести текст с помощью клавиатуры, но каким -то входным входом был бы быстрее

КСТАТИ. Я посмотрел, были ли небольшие ЖК -дисплей или экраны OLED с сенсорным экраном, но я не мог видеть ни одного, так что ротационный ввод выглядит как лучшее

Rogerclark

Ср. 06 декабря 2017 г. 3:44

Или, возможно, добавить больше слов

Вероятно, должно быть достаточным распределением 8K или не более 16 тыс,

Любой, у кого есть множество очень длинных паролей, вероятно, нужно использовать что -то другое

Вероятно, должно быть достаточным распределением 8K или не более 16 тыс,

Любой, у кого есть множество очень длинных паролей, вероятно, нужно использовать что -то другое

Ddrown

Ср. 06 декабря 2017 г. 3:46 утра

Часть компьютерной безопасности оценивает, сколько денег нужно потратить злоумышленник, чтобы получить доступ. Если атака занимает менее 0 долларов.01 за цель (например: инъекция вредоносного ПО через эксплуатацию браузеров через рекламную сеть, сканирование для устройств с именем пользователя/паролей по умолчанию, открытыми для Интернета и т. Д.) Вы можете поспорить, что это делается в широком масштабе.

Если атака занимает несколько долларов, например, что -то, что привлекает внимание человека на цель в Интернете, это все равно происходит много, но менее распространено по сравнению с дешевыми вещами.

И так далее. Я рад видеть, что большинство атак, перечисленных здесь, требуют физического доступа, потому что это повышает стоимость и снижает возможность. Атаки не должны быть невозможными, просто не стоит того, чтобы экономически.

Если атака занимает несколько долларов, например, что -то, что привлекает внимание человека на цель в Интернете, это все равно происходит много, но менее распространено по сравнению с дешевыми вещами.

И так далее. Я рад видеть, что большинство атак, перечисленных здесь, требуют физического доступа, потому что это повышает стоимость и снижает возможность. Атаки не должны быть невозможными, просто не стоит того, чтобы экономически.

Ddrown

Ср 6 декабря 2017 г. 3:50 утра

[Rogerclark - Ср 6 декабря 2017 г. 3:44] - Или, возможно, добавить больше словХорошо, я вкладываю больший список слов на веб -странице - от 1194 до 2741 слова. Файл объекта для этого списка Words составляет 9066 байтов

Вероятно, должно быть достаточным распределением 8K или не более 16 тыс,

Любой, у кого есть множество очень длинных паролей, вероятно, нужно использовать что -то другое

Rogerclark

Ср. 06 декабря 2017 г. 6:24

Ух ты... 1K действительно маленький.

Я попробую еще одну попытку

Я попробую еще одну попытку

Арпрос

Ср. 06 декабря 2017 г. 15:03

Если кто -то просто делает устройство для себя, мне кажется, что можно хорошо справиться с безопасностью через безвестность. Первый уровень безвестности состоит в том, что можно сделать устройство выглядеть так, будто это что -то другое, кроме устройства для хранения паролей. Затем можно реализовать вещи совершенно нестандартно в программном обеспечении, скажем, запустив алгоритм шифрования на пользовательском интерпретируемом языке, который нигде не используется, варьируя алгоритм от стандартного алгоритма (даже если это добавляет некоторую крипто -слабость). Достаточно постоянный хакер может понять это, но если он не очень особенный (публичная фигура, шпион и т. Д.), маловероятно, что огромное усилие было бы приложено в взломе одноразовое личное устройство, сломав одноразовый алгоритм шифрования.

Конечно, может быть, этот проект предназначен для более крупной аудитории, и в этом случае все, что я сказал, не работает.

Конечно, может быть, этот проект предназначен для более крупной аудитории, и в этом случае все, что я сказал, не работает.

Mrburnette

Ср. 06 декабря 2017 г. 15:20

Было немного медленно ввести текст с помощью клавиатуры, но каким -то входным входом был бы быстрее

Если бы в приложении были остановки ресурсов, может быть реализован декод кода Морзе ... Это довольно низкий ресурс интенсивный, особенно если ЖК -дисплей устранен. Я реализовал это даже на Пикакс 08M2 в БАЗОВЫЙ.

Есть несколько алгоритмов: Я предпочитаю свой, здесь или здесь.

Реализация была бы действительно маленькой, если она отображается только с числовым!

Луча

Есть несколько алгоритмов: Я предпочитаю свой, здесь или здесь.

Реализация была бы действительно маленькой, если она отображается только с числовым!

Луча

Rogerclark

Ср. 06 декабря 2017 г., 19:14

Луча

Ввод кода Морзе сделал мою шахту, как это’S то, что я могу лично отправить и получить; Хотя я немного ржавым и подозреваю, что могу получить только 5 слов одну минуту.

Первоначально, чтобы получить лицензию на радио Ham, я должен был отправить и получать по 12 слов в минуту, но это было много лет назад

Ввод кода Морзе сделал мою шахту, как это’S то, что я могу лично отправить и получить; Хотя я немного ржавым и подозреваю, что могу получить только 5 слов одну минуту.

Первоначально, чтобы получить лицензию на радио Ham, я должен был отправить и получать по 12 слов в минуту, но это было много лет назад

Пито

Ср. 06 декабря 2017 г., 21:29

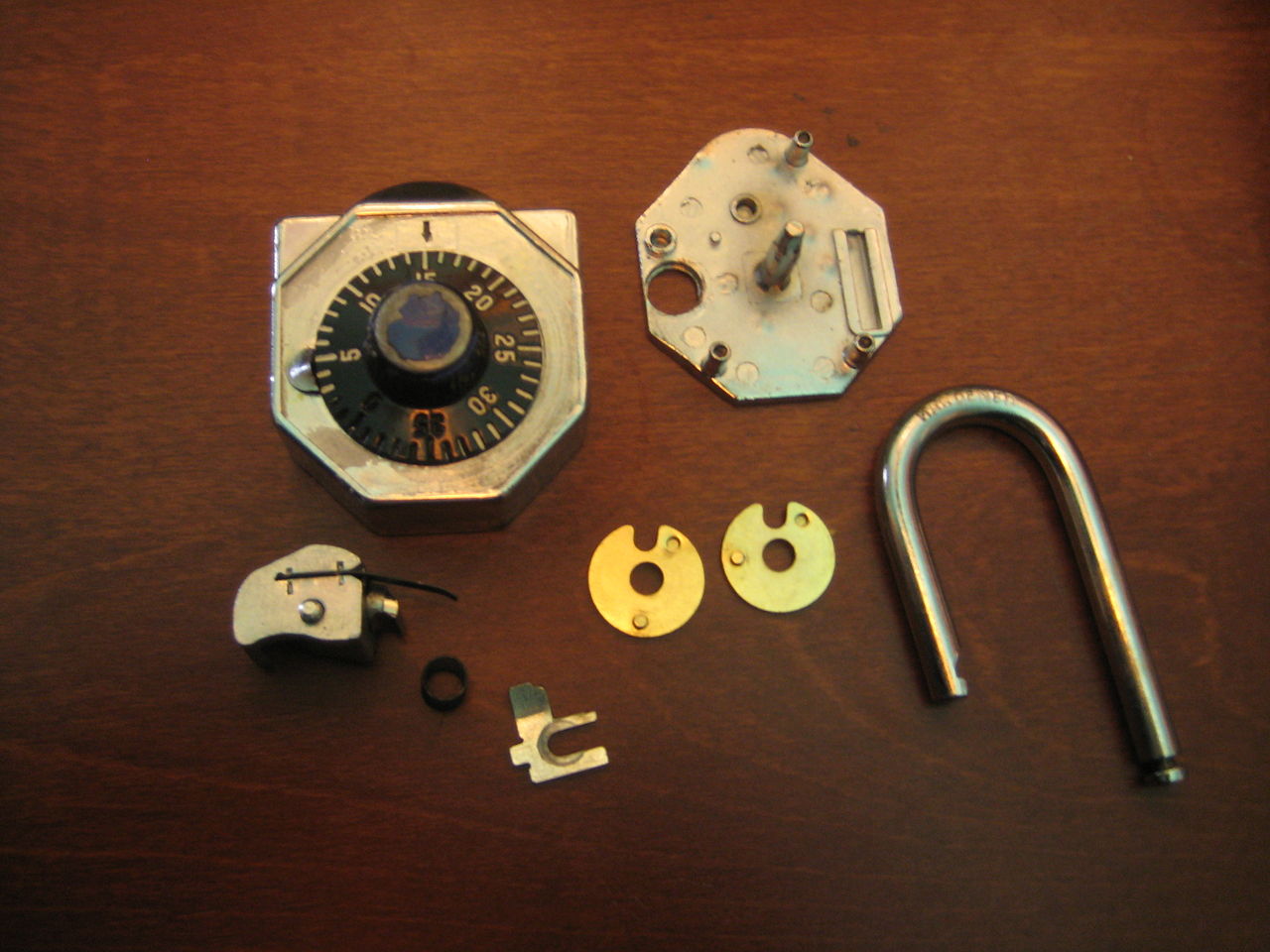

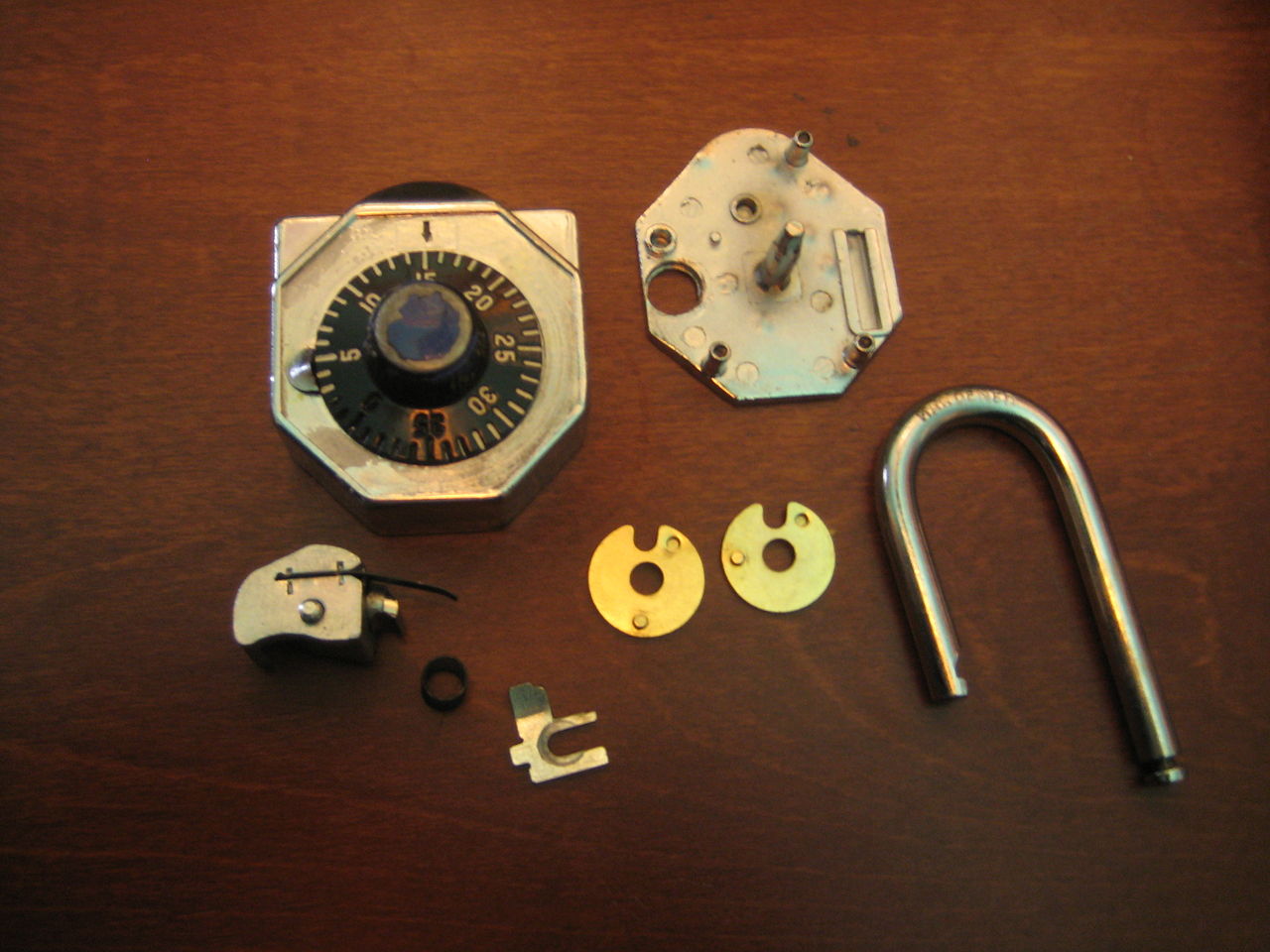

Триптот с отмеченными 5-8 позициями, просто поверните в коде, как с знаменитыми ручками на сейф. Прочитайте напряжения, подождите секунду (или определенное время) в определенной позиции, а когда последовательность и время соответствуют, это открывает ваш сейф

Или возьмите модуль с ускорением/гироскопом поверните ваш сейф в определенной последовательности. Добавить микрофон - свист в последовательности. Или объединить все выше

Или возьмите модуль с ускорением/гироскопом поверните ваш сейф в определенной последовательности. Добавить микрофон - свист в последовательности. Или объединить все выше

Rogerclark

Ср. 06 декабря 2017 г. 22:20

@pito

Кажется, мы возвращаемся к тому, что делает Mooltipass, который представляет собой 4 -значный код PIN

Но мне нравится идея более традиционной комбинированной блокировки.

вроде ретро

Кажется, мы возвращаемся к тому, что делает Mooltipass, который представляет собой 4 -значный код PIN

Но мне нравится идея более традиционной комбинированной блокировки.

вроде ретро

Mrburnette

Чт, 07 декабря 2017 г. 12:08

Несколько 1% резисторов, мультипатентный вращающийся переключатель пластины, 1 порт AD, один напрокат (необязательно), потому что любая конечная позиция вращающегося переключателя может действовать как последовательность «Enter».

Конечно, NFC от вашего мобильного телефона.

И новый, Кольцо NFC:

Конечно, NFC от вашего мобильного телефона.

И новый, Кольцо NFC:

Ddrown

Сб 09 декабря 2017 г., 22:57

Я собрал пример слов STM32Duino: https: // github.com/ddrown/wordlist

Полный пример с дисплеем использует 33 КБ вспышки, так что это не так много места для шифрования или других вещей. Я, вероятно, могу вырезать кучу без необходимости из графических библиотек, хотя.

Я думал, может быть, лучше хранить пароли, зашифрованные на внешней SD -карте. Это облегчило бы резервные копии. Это сделало бы хороший пароль шифрования более важным.

Причина, по которой я изучаю список слов как способ ввести пассис, заключается в. Видеть: https: // xkcd.com/936/ и https: // en.Википедия.org/wiki/diceware

Полный пример с дисплеем использует 33 КБ вспышки, так что это не так много места для шифрования или других вещей. Я, вероятно, могу вырезать кучу без необходимости из графических библиотек, хотя.

Я думал, может быть, лучше хранить пароли, зашифрованные на внешней SD -карте. Это облегчило бы резервные копии. Это сделало бы хороший пароль шифрования более важным.

Причина, по которой я изучаю список слов как способ ввести пассис, заключается в. Видеть: https: // xkcd.com/936/ и https: // en.Википедия.org/wiki/diceware

Rogerclark

Сб 09 декабря 2017 г. 11:33

Я думаю, что мы можем предположить, что чертеж имеет 128 тыс. Для целей этого.

Или люди могут использовать Maple Mini, который гарантированно будет иметь 128 тыс

Или люди могут использовать Maple Mini, который гарантированно будет иметь 128 тыс